前言 上次挖水星路由器,没有机会恢复Vxworks符号表,因为固件内部已经抹除了符号表了(其实没有完全抹掉,下面会讲),当时只能硬啃库函数和自定义函数,而且不太熟悉rtos的http相关服务是怎么写的,就没有搞出来什么, 这次做题(Nepctf-火眼金睛)遇到一个vxworks带有符号表的题目(没错…

这周机器到货了以后,连上uart串口,发现机器的各个地址确实是写死的!!甚至是栈地址,居然都是固定的,ret2shellcode直接跳写死的地址即可。但由于降级较为困难(尝试过油tube上长按reset30s、连接以太网线,然后192.168.1.6走tftp去恢复的方式,未果,闲鱼帮刷的听说是这款…

周二回到学校了,静下心来看了几天那个栈溢出复现,用户态仿真因为是qemu-user带起来的,有很多特性不一样,而系统仿真起来以后发现,虽说比起用户态仿真来说更加真实了,但提供内核的版本对仿真起来的安全性影响有点大,所以就买了真机,去看看真实的安全性是怎么样的,这周到了的话就立刻开始继续 系统仿真的网…

这周还在家里,在市里图书馆学习,幸好现在图书馆允许用之前老早就安装好的桌子下的电源了·,感谢,但是能不能把狐臭没洗澡却摇扇子的,和放任小登大声说话的通通禁止进入呢( 周二三四五主要学习了mips pwn方面的知识,并且尝试构造rop链,当然在复现某机器四个最新漏洞时,感受到了某些漏洞报告的重合与错误…

这周其实效率很低,周一到周四上午的学习主要是arm pwn、mips pwn以及qiling fuzz,但比较分散的学习,东看看西看看,导致效率比较低,而且因为想玩很久以前喜欢的starbound,所以到周四下午的时候就想着心好像散了,还是回家吧,结果周五的时候感觉没有植物大战僵尸有意思,周末基本上…

前言 做这道题的时候当时刚刚重新学堆,其实确实观察到uaf的点,以及想到剩下root本身就可以double free,但没有做出来,是因为当时不知道tcache安全机制。整理相关安全机制+正确收集libc版本以后,这道题的思路呼之欲出,但细节还是经验不足啊,没刷多少题,得去看看师傅们是怎么构造任意读…

这周的周一到周三主要是跟着Nop师傅去分析了几个固件,然后发现很多时候之所以我到今天都还没有cve编号,其实是分析的不够细致(当然之前那个vxwork前前后后在考试期搞了一个月所以人麻了没有再挖),下次还是要耐心分析下去,而且实际上并没有我想象中那么难的 这周的周四和周五打算把hitcon2024 …

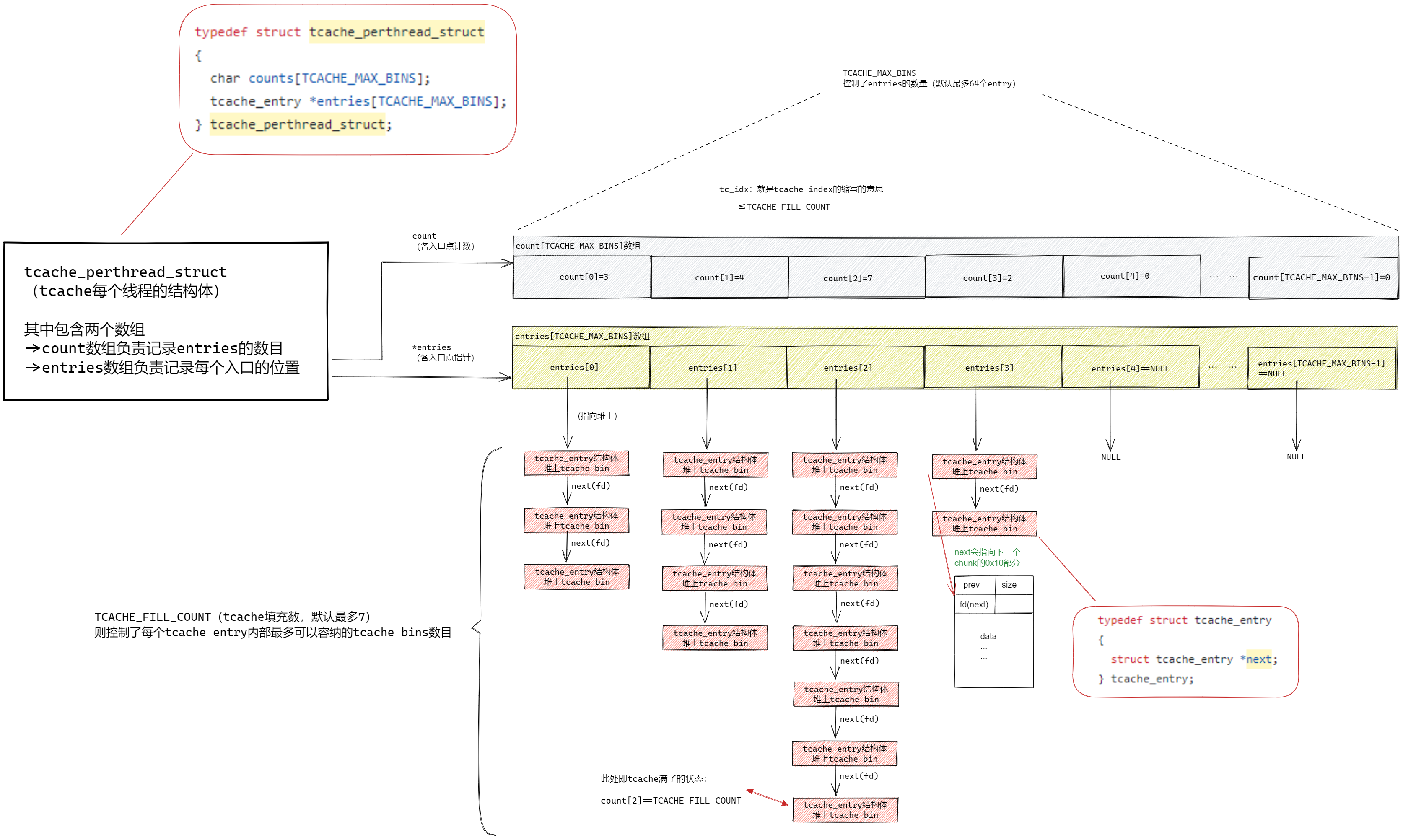

前言 本文重点关注tcache本身的结构、取用放入的原子操作,以及其free安全机制的演变过程, 大概分水岭在于 2.26(tcache出现) 2.28(_int_free引入key防止双重释放) 2.32(PROTECT_PTR的引入波及tcache利用) 2.34(使得key随机生成,而非tca…

前言 曾经的学习止步于此,现在,在高版本堆的背景下,仍然值得一学 为什么要学习_IO_FILE? _IO_FILE的特性可以让我们在没有show的情况下完成信息泄露,也可以让我们在没有free()给出的情况下完成getshell _IO_FILE内部含有丰富的虚函数,对这些虚函数进行劫持,能够形成类…

这周主要是pwn堆调试方面的学习,时隔很久很久重新开始学习堆利用了,这次因为有基础的存在确实学的比较系统,很久前的一道堆题花了我两三天去调试理解整个攻击是怎么做到的,其实就是不熟。然后学习了house of orange以及阅读了io_file结构体相关源代码和信息泄露方式与fsop,很久以前就是在…